|

【PConline 資訊】上周,微軟Windows RT越獄工具正式發布,該工具使用了黑客clrokr的Windows RT越獄方法制作(點此查看),由XDA開發者論壇的熱心網友“netham 45”完成(點此查看)。使用該Windows RT越獄工具,人們能夠在運行Windows RT的ARM平臺如Surface RT等設備運行傳統PC的x86 Windows軟件。出乎人們意料,微軟并沒有封堵Windows RT的越獄,相反微軟表示這個越獄工具是安全的,并對黑客表示了贊賞。

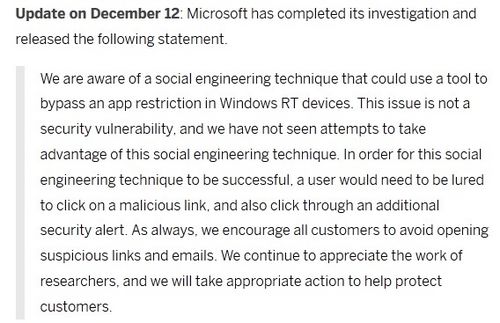

此前,微軟曾經發表聲明,稱clrokr的越獄方法并不是真正的越獄,只是黑客找到了非常復雜而巧妙的方法繞過了微軟的安全設定,微軟否定了Windows RT存在越獄漏洞這一說法。不過Windows RT越獄工具的出現讓微軟緊張了起來,微軟對Windows RT越獄工具采取了相關調查。今天微軟宣布調查結束,并發表了相關聲明。

微軟稱,使用社會工程學作為工具繞過Windows RT的應用限制并不存在安全漏洞為題,也沒有看到過相關案例。微軟十分欣賞越獄研究者的工作,此外微軟也會采取相關行動來保護消費者的安全。 很明顯,微軟并沒有阻止人們越獄Windows RT的意思,微軟主要是從安全層面去考慮Windows RT越獄工具出現所帶來的影響的。此前業界有觀點稱,Windows RT本來就設計能夠運行x86的程序,不過微軟考慮到了和intel的合作,所以在ARM平臺上放棄了對x86程序的支持——Wintel聯盟存在多年,沒理由因ARM這種新興的廠商一下子就分拆開來。此次黑客越獄Windows RT,做了微軟沒法做的事情,增強了Windows RT的競爭力,微軟對Windows RT越獄持正面態度也就理所當然了。 不過,使用了Windows RT越獄工具并不意味著立即就可以在Windows RT中運行x86程序。由于處理器指令集的不同,x86程序需要重新編譯才能在越獄后的Windows RT中運行。重新編譯一個程序的難度十分低,可以想象未來將會有越來越多的傳統PC程序能夠運行在Windows RT上。 |